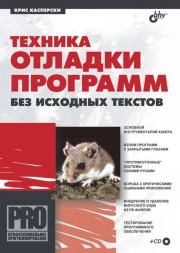

Крис Касперски - Техника отладки программ без исходных текстов

| Название: | Техника отладки программ без исходных текстов |

Автор: | Крис Касперски | |

Жанр: | Руководства и инструкции, Современные российские издания, Литература ХXI века (эпоха Глобализации экономики), Крэкинг и реверсинжиниринг, Отладка, тестирование и оптимизация ПО | |

Изадано в серии: | неизвестно | |

Издательство: | БХВ-Петербург | |

Год издания: | 2005 | |

ISBN: | 5-94157-229-8 | |

Отзывы: | Комментировать | |

Рейтинг: | ||

Поделись книгой с друзьями! Помощь сайту: донат на оплату сервера | ||

Краткое содержание книги "Техника отладки программ без исходных текстов"

Даны практические рекомендации по использованию популярных отладчиков, таких как NuMega SoftIce, Microsoft Visual Studio Debugger и Microsoft Kernel Debugger. Показано, как работают отладчики и как противостоять дизассемблированию программы. Описаны основные защитные механизмы коммерческих программ, а также способы восстановления и изменения алгоритма программы без исходных текстов. Большое внимание уделено внедрению и удалению кода из PE-файлов. Материал сопровождается практическими примерами.

Компакт-диск содержит исходные тексты приведенных листингов и полезные утилиты.

Читаем онлайн "Техника отладки программ без исходных текстов" (ознакомительный отрывок). [Страница - 3]

Мы трассируем, нас трассируют….................................................................... 394

Прямой поиск отладчика в памяти ............................................................... 395

Измерение времени выполнения .................................................................. 396

3.7. Основы самомодификации ......................................................................... 396

Проблемы обновления кода через Интернет ............................................... 409

3.8. Неявный самоконтроль как средство создания неломаемых защит ...... 411

Техника неявного контроля ........................................................................... 413

Практическая реализация ............................................................................... 415

Как это ломают? .............................................................................................. 425

3.9. Ментальная отладка и дизассемблирование ............................................. 435

Маленькие хитрости........................................................................................ 459

3.10. Ментальное ассемблирование .................................................................. 460

3.11. Краткое руководство по защите ПО ........................................................ 465

Джинн из бутылки, или недостатки решений из коробки......................... 466

VI

Îãëàâëåíèå

Защита от копирования, распространения серийного номера .................. 466

Защита испытательным сроком ..................................................................... 467

Защита от реконструкции алгоритма ............................................................ 467

Защита от модификации на диске и в памяти ............................................ 469

Антидизассемблер............................................................................................ 470

Антиотладка ..................................................................................................... 470

Антимонитор .................................................................................................... 471

Антидамп .......................................................................................................... 471

Как защищаться............................................................................................... 473

Мысли о защитах............................................................................................. 474

Противодействие изучению исходных текстов ............................................ 474

Противодействие анализу бинарного кода ................................................... 478

3.12. Как сделать свои программы надежнее? ................................................. 481

Причины и последствия ошибок переполнения ......................................... 482

Переход на другой язык.................................................................................. 483

Использование кучи для создания массивов ............................................... 484

Отказ от индикатора завершения .................................................................. 484

Обработка структурных исключений ............................................................ 485

Традиции и надежность .................................................................................. 487

Как с ними борются? ...................................................................................... 488

Поиск уязвимых программ ............................................................................. 489

Неудачный выбор приоритетов в Си ............................................................ 493

3.13. Тестирование программного обеспечения .............................................. 495

Тестирование на микроуровне ....................................................................... 497

Регистрация ошибок ....................................................................................... 498

Бета-тестирование ........................................................................................... 499

Вывод диагностической информации ........................................................... 502

Верификаторы кода языков Си/Си++ ......................................................... 504

Демонстрация ошибок накопления .............................................................. 505

Глава 4. Примеры реальных взломов ......................................................... 509

4.1. Intel С++ 5.0.1 compiler ............................................................................... 510

4.2. Intel Fortran 4.5 ............................................................................................. 518

4.3. Intel C++ 7.0 compiler .................................................................................. 523

4.4. Record Now ................................................................................................... 532

4.5. Alcohol 120% ................................................................................................. 535

4.6. UniLink v1.03 от Юрия Харона ................................................................... 549

UniLink v1.03 от Юрия Харона II, или переходим от штурма к осаде ..... 571

Entry Point и ее окружение ............................................................................. 572

Передача управления по структурному исключению ................................. 574

Внутри обработчика ........................................................................................ 581

Таинства stealth-импорта API-функций,

или как устроена HaronLoadLibrary ............................................................... 586

Îãëàâëåíèå

VII

Таинства stealth-импорта: как устроена HaronGetProcAddress ..................... 589

Таинства IsDebuggerPresent .............................................................................. 599

Таинства загрузки USER32.DLL и ADVAAPI32.DLL ................................. 601

Конец таинств, или где тот trial, который expired ....................................... 604

4.7. ARJ ................................................................................................................. 613

4.8. --">

Книги схожие с «Техника отладки программ без исходных текстов» по жанру, серии, автору или названию:

|

| Елена Александровна Разумовская - Как быстро развить память для запоминания иностранных слов, цифр и любой информации Жанр: Руководства и инструкции |

|

| Федор Михайлович Жигарев, Сергей Иванович Карзинкин - Мотоциклы Жанр: Руководства и инструкции Год издания: 1956 |

Другие книги автора «Крис Касперски»:

|

| Крис Касперски - Восстановление данных. Практическое руководство Жанр: Сети Год издания: 2006 |

|

| Крис Касперски - Техника оптимизации программ. Эффективное использование памяти Жанр: Отладка, тестирование и оптимизация ПО Год издания: 2003 Серия: Мастер программ |